Τα νοσοκομεία του Λονδίνου μπήκαν στο στόχαστρο Ρώσων χάκερ που ζητούν λύτρα, με αποτέλεσμα να μην μπορούν να κάνουν ούτε αιματολογικές εξετάσεις. Ακυρώθηκαν 1.134 χειρουργεία. Η ομάδα χάκερ Qilin έβαλε στο στόχαστρο υπολογιστικά συστήματα νοσοκομείων και γενικών ιατρών στο Λονδίνο, εμποδίζοντας τη θεραπεία χιλιάδων ασθενών. Μόλυναν τα υπολογιστικά συστήματα της Synnovis, η οποία παρέχει υπηρεσίες παθολογίας σε νοσοκομεία και ιατρεία γενικής ιατρικής στο Λονδίνο. Απαίτησαν λύτρα ύψους 40 εκατομμυρίων λιρών. Περισσότερες από 1.100 επεμβάσεις αναβλήθηκαν ως αποτέλεσμα της επίθεσης στις 4 Ιουνίου, η οποία άφησε τρία μεγάλα νοσοκομεία του Λονδίνου να αγωνίζονται να επεξεργαστούν εξετάσεις αίματος, ούρων και ιστών. Νέα στοιχεία, που δόθηκαν την Πέμπτη στη δημοσιότητα, αποκάλυψαν ότι 1.134 επεμβάσεις και 2.194 ραντεβού στα εξωτερικά ιατρεία των νοσοκομείων King’s College και Guy’s and St Thomas’ έχουν ακυρωθεί στις δύο εβδομάδες που μεσολάβησαν. Ενώ επηρεάστηκαν και όσοι περίμεναν για εξετάσεις αίματος ρουτίνας από τα ιατρεία γενικών ιατρών. Πηγές μας έκαναν σαφές πως με παλιότερους τρόπους διενέργειας αιματολογικών εξετάσεων, το σύστημα λειτουργεί. «Εισαγωγές γίνονται. Απλώς σε όλες τις περιπτώσεις που χρειάζεται ή μπορεί να χρειαστεί μετάγγιση, ο ασθενής υπογράφει έντυπο συναίνεσης. Όπως είναι λογικό, το αίμα δεν ελέγχεται όπως θα έπρεπε»… Οι επιθέσεις στον χώρο της υγείας δεν είναι κάτι το καινούριο. Το προσωπικό συνεχίζει να εργάζεται σκληρά για να επαναπροσδιορίσει τα ραντεβού και τις θεραπείες το συντομότερο δυνατό Όπως σημειώνει η Telegraph, ο Dr Chris Streather, ο ιατρικός διευθυντής του NHS στο Λονδίνο, δήλωσε ότι υπήρξε «μείωση του αριθμού των διαδικασιών που αναβλήθηκαν», αλλά η κυβερνοεπίθεση «συνεχίζει να έχει σημαντικό αντίκτυπο στις υπηρεσίες του NHS στο νοτιοανατολικό Λονδίνο. Η αναβολή της θεραπείας είναι οδυνηρή για τους ασθενείς και τις οικογένειές τους και θα ήθελα να ζητήσω συγγνώμη από κάθε ασθενή που επηρεάστηκε από το περιστατικό». Ήδη πολλές χιλιάδες ραντεβού πρέπει να επαναπρογραμματιστούν «Το προσωπικό συνεχίζει να εργάζεται σκληρά για να επαναπροσδιορίσει τα ραντεβού και τις θεραπείες το συντομότερο δυνατό. Οι ασθενείς θα πρέπει να έχουν πρόσβαση στις υπηρεσίες με τον κανονικό τρόπο, καλώντας το 999 σε περίπτωση έκτακτης ανάγκης, και διαφορετικά να χρησιμοποιούν το NHS 111 μέσω της εφαρμογής NHS, ηλεκτρονικά ή τηλεφωνικά. Θα πρέπει επίσης να συνεχίσουν να προσέρχονται στα ραντεβού, εκτός εάν τους ειδοποιηθεί διαφορετικά η ομάδα της κλινικής. Η έρευνα συνεχίζεται». Εξυπακούεται ότι η ομάδα Qilin, η οποία θεωρείται σύμφωνα με την Telegraph ότι έχει δεσμούς με τον Βλαντίμιρ Πούτιν, απείλησε να δημοσιεύσει τα δεδομένα που εκλάπησαν κατά την παραβίαση. Ο Ciaran Martin, ο πρώτος επικεφαλής του εθνικού κέντρου κυβερνοασφάλειας της GCHQ, είχε δηλώσει προηγουμένως ότι η Qilin φαίνεται να βρίσκεται πίσω από την επίθεση. Εκπρόσωπος της Synnovis δήλωσε: «Η έρευνα σχετικά με την επίθεση συνεχίζεται, συμπεριλαμβανομένων τυχόν επιπτώσεων στα δεδομένα. Θα υποβάλουμε έκθεση σύμφωνα με τις απαιτήσεις του Γραφείου του Επιτρόπου Πληροφοριών και θα δώσουμε προτεραιότητα στην ειδοποίηση τυχόν επηρεαζόμενων ατόμων ή συνεργατών, όπως απαιτείται. Συνεχίζουμε να συνεργαζόμαστε με τις αρχές επιβολής του νόμου και τον Επίτροπο Πληροφοριών και συνεργαζόμαστε στενά με το Εθνικό Κέντρο Κυβερνοασφάλειας και την ομάδα επιχειρήσεων στον κυβερνοχώρο του NHS England». «Το χειρότερο πρόσωπο της ανθρωπότητας» Η μητέρα ενός τρίχρονου παιδιού του οποίου τα νεφρά δεν λειτουργούν και το οποίο εξαρτάται από την αιμοκάθαρση δήλωσε ότι η θεραπεία της κόρης της διακόπηκε εξαιτίας της επίθεσης. Η Emma, η οποία επέλεξε να μην δώσει το δεύτερο όνομά της, δήλωσε στην εκπομπή Today του BBC Radio 4: «Επιτίθενται ευθέως και στοχοποιούν μωρά, νήπια και καταπληκτικά παιδιά στο Νοσοκομείο Παίδων Εβελίνα». «Αυτό το νοσοκομείο είναι ο ορισμός του καλύτερου της ανθρωπότητας και αυτό που κάνουν (οι χάκερ) είναι ο ορισμός του χειρότερου της ανθρωπότητας». Εκπρόσωποι της Qilin ζήτησαν συγγνώμη για την αναστάτωση, αλλά υπέδειξαν ότι η επίθεση δικαιολογείται από την εμπλοκή της βρετανικής κυβέρνησης σε απροσδιόριστους πολέμους, σύμφωνα με το Bloomberg. Ο εκπρόσωπος πρόσθεσε ότι διέκοψαν την επαφή με τη Synnovis αφού η απαίτησή τους για καταβολή λύτρων δεν ικανοποιήθηκε εντός προθεσμίας 120 ωρών. Το Qilin εμφανίστηκε για πρώτη φορά το 2022 και ήταν υπεύθυνο για 29 επιθέσεις ransomware παγκοσμίως φέτος, σύμφωνα με έρευνα της Comparitech. (in.gr)

0 Comments

Έρευνα της εισαγγελίας στη Χάγη εξετάζει κυβερνοεπιθέσεις που έθεσαν σε κίνδυνο τις ζωές πολιτών. Εισαγγελείς του Διεθνούς Ποινικού Δικαστηρίου ερευνούν τις φερόμενες ρωσικές κυβερνοεπιθέσεις σε μη στρατιωτικές υποδομές της Ουκρανίας ως πιθανά εγκλήματα πολέμου, αναφέρει το πρακτορείο Reuters επικαλούμενο τέσσερις πηγές που δεν κατονομάζονται. Είναι η πρώτη φορά που επιθέσεις στον κυβερνοχώρο ερευνώνται από διεθνές δικαστήριο, το οποίο θα μπορούσε να εκδώσει εντάλματα σύλληψης εφόσον συγκεντρωθούν επαρκή πειστήρια. Η έρευνα εξετάζει επιθέσεις που έθεσαν ζωές πολιτών σε κίνδυνο διακόπτοντας την ηλεκτροδότηση και την παροχή νερού, κόβοντας την επικοινωνία με σωστικά συνεργεία ή θέτοντας εκτός λειτουργίας υπηρεσίες κινητής τηλεφωνίας που σημαίνουν συναγερμό αεράμυνας, δήλωσε ένας αξιωματούχος. Οι εισαγγελείς του δικαστηρίου της Χάγης συνεργάζονται με ουκρανικές ομάδες για να ερευνήσουν «κυβερνοεπιθέσεις που πραγματοποιήθηκαν από την αρχή της εισβολής»της Ρωσίας τον Φεβρουάριο του 2022, είπε ο αξιωματούχος, ο οποίος ζήτησε να παραμείνει ανώνυμος επειδή η έρευνα εκκρεμεί. Δύο άλλες πηγές πλησίον του εισαγγελέα επιβεβαίωσαν ότι ερευνούν πιθανές κυβερνοεπιθέσεις στην Ουκρανία από το 2015, όταν η Ρωσία προσάρτησε τη χερσόνησο της Κριμαίας. Η Μόσχα έχει επανειλημμένα αρνηθεί ότι πραγματοποιεί κυβερνοεπιθέσεις. Το γραφείο του εισαγγελέα του δικαστηρίου αρνήθηκε να σχολιάσει την είδηση, προηγουμένως όμως είχε διευκρινίσει ότι έχει τη δικαιοδοσία να ερευνά εγκλήματα στον κυβερνοχώρο. Το δικαστήριο δεν σχολιάζει υποθέσεις που σχετίζονται με έρευνες που εκκρεμούν. Sandworm Στο μικροσκόπιο έχει μπει μεταξύ άλλων η ομάδα χάκερ «Sandworm», η οποία σύμφωνα με το Κίεβο και Δυτικούς ερευνητές κυβερνοασφάλειας δρα για λογαριασμό των υπηρεσιών πληροφοριών του ρωσικού στρστού. Ομάδα του Κέντρου Ανθρώπινων Δικαιωμάτων στη Νομική Σχολή του Πανεπιστημίου της Καλιφόρνια στο Μπέρκλεϊ ερευνά κυβερνοεπιθέσεις των Sandworm σε ουκρανικές υποδομές από το 2021. Το 2022 και το 2023 προσέφερε στο Διεθνές Ποινικό Δικαστήριο πληροφορίες για πέντε κυβερνοεπιθέσεις που θα μπορούσαν να συνιστούν εγκλήματα πολέμου. Ομάδα «ακτιβιστών χάκερ» που αυτοαποκαλούνται «Solntsepyok» ανέλαβαν την ευθύνη για μεγάλη επίθεση στην ουκρανική εταιρεία κινητής τηλεφωνίας Kyivstar τον περασμένο Δεκέμβριο. Οι ουκρανικές υπηρεσίες ασφάλειας θεωρούν την ομάδα βιτρίνα των Sandworm. Το δικαστήριο στη Χάγη έχει ήδη εκδώσει εντάλματα σύλληψης κατά τεσσάρων ρώσων αξιωματούχων, ανάμεσά τους τον πρόεδρο Βλαντιμίρ Πούτιν, ύποπτο εγκλήματος πολέμου για τη μεταφορά παιδιών της Ουκρανίας στη Ρωσία. Η Ρωσία, η οποία δεν είναι μέλος του Διεθνούς Ποινικού Δικαστηρίου και δεν αποδέχεται τη δικαιοδοσία του, απέρριψε τις κατηγορίες ως αβάσιμες. Η Ουκρανία επίσης δεν είναι μέλος, παραχώρησε όμως στο δικαστήριο τη δικαιοδοσία να ασκήσει διώξεις για εγκλήματα στο έδαφός της. Έπειτα από προδικαστική διαδικασία τον Απρίλιο, εκδόθηκαν εντάλματα σύλληψης κατά δύο ρώσων αξιωματικών που θεωρούνται ύποπτοι για εγκλήματα πολέμου σχετικά με επιθέσεις σε πολιτικές υποδομές της Ουκρανίας. Υπό έρευνα βρίσκονται τουλάχιστον τέσσερις μείζονες επιθέσεις κατά ενεργειακών υποδομών, δήλωσαν στο Reuters δύο πηγές που γνωρίζουν για την έρευνα. Έγκλημα πολέμου; Ειδικοί κυβερνοασφάλειας δήλωσαν ότι η Ρωσία είναι μια από τις σχετικά λίγες χώρες που μπορούν να σχεδιάζουν κυβερνοεπιθέσεις εναντίον βιομηχανικών συστημάτων ελέηχου. Η έρευνα που διεξαγάγει το δικαστήριο στη Χάγη θα μπορούσε να θέσει δικαστικό προηγούμενο για το διεθνές δίκαιο. Αν και οι Συμβάσεις της Γενεύης που διέπουν τις ένοπλες συγκρούσεις απαγορεύουν τις επιθέσεις σε μη στρατιωτικούς στόχους, μέχρι σήμερα δεν υπάρχει κοινά αποδεκτός ορισμός για το τι συνιστά έγκλημα πολέμου στον κυβερνοχώρο. Το 2017, ακαδημαϊκοί εξέδωσαν έναν οδηγό, το Εγχειρίδιο του Τάλιν, σχετικά με την εφαρμογή του διεθνούς δικαίου στον κυβερνοπόλεμο. Ωστόσο ειδικοί που μίλησαν στο Reuters επισήμαναν πως είναι ασαφές το εάν τα ίδια τα δεδομένα μπορούν να θεωρηθούν «αντικείμενο» επίθεσης που απαγορεύεται από το διεθνές ανθρωπιστικό δίκαιο, και εάν η καταστροφή τους μπορεί να θεωρηθεί έγκλημα πολέμου. «Αν το δικαστήριο εξετάσει το δικαστήριο θα μας προσέφερε σαφήνεια» δήλωσε ο Μάικλ Σμιτ του Πανεπιστημίου του Ρέντινγκ στη Βρετανία, επικεφαλής της ομάδας του Εγχειριδίου του Τάλιν. Ο ίδιος ο Σμιτ πιστεύει ότι η επίθεση στην εταιρεία επικοινωνιών Kyinstar, η οποία ανήκει στην ολλανδική Veon, πληροί τα κριτήρια του εγκλήματος πολέμου. «Πάντα εξετάζεις τις προβλέψιμες συνέπειες της επιχείρησής του. Και, γνωρίζετε, ήταν μια προβλέψιμη συνέπεια που έθεσε ανθρώπους σε κίνδυνο» είπε. (photos) To κτήριο του Διεθνούς Ποινικού Δικαστηρίου στη Χάγη (Reuters) H κυβερνοεπίθεση στην Kyivstar άφησε εκατομμύρια Ουκρανούς χωρίς κινητό και Διαδίκτυο (Reuters)  Δανοί ανακριτές έθεσαν υπό κράτηση έναν Ρώσο πολίτη που φέρεται ότι είχε βοηθήσει τις επιχειρήσεις μιας ξένης μυστικής υπηρεσίας, ανακοίνωσε σήμερα η υπηρεσία ασφαλείας της αστυνομίας της σκανδιναβικής αυτής χώρας. Το εν λόγω άτομο, το οποίο ζούσε στην Δανία, ανακρίθηκε ως ύποπτος για παραβίαση μέρους του ποινικού κώδικα που σχετίζεται με τις επιπτώσεις των επιχειρήσεων αυτών, αναφέρει σε ανακοίνωση της η δανέζικη υπηρεσία εθνικής ασφαλείας και πληροφοριών. Η υπόθεση δεν σχετίζεται με τις πρόσφατα διεξαχθείσες εκλογές για το Ευρωπαϊκό Κοινοβούλιο, αναφέρεται στην ανακοίνωση. Ο συλληφθείς, η ταυτότητα του οποίου δεν αποκαλύφθηκε, αναμένονταν να αφεθεί ελεύθερος μετά την ανάκριση. Πηγή: ΑΠΕ-ΜΠΕ  Ο Αλεξάντερ Γιουκ Τσινγκ Μα, πρώην πράκτορας της CIA, παρέδωσε στην Κίνα σημαντικό όγκο πληροφοριών για την εθνική ασφάλεια των ΗΠΑ, ομολόγησε την ενοχή του και αντιμετωπίζει ποινή φυλάκισης 10 ετών. Πρώην πράκτορας της CIA ομολόγησε την ενοχή του για κατασκοπεία υπέρ της Κίνας, ανακοίνωσε χθες Παρασκευή το υπουργείο Δικαιοσύνης των ΗΠΑ. Ο Αλεξάντερ Γιουκ Τσινγκ Μα (φωτογραφία, επάνω) γεννήθηκε το 1952 στο Χονγκ Κονγκ, μετακόμισε σε νεαρή ηλικία στη Χαβάη και πολιτογραφήθηκε Αμερικανός. Oι κινέζοι πράκτορες προσέφεραν «50.000 δολάρια σε μετρητά, τα οποία μέτρησε ο Αλεξάντερ Γιουκ Τσινγκ Μα» Παραδέχθηκε ότι το 2001 παρέδωσε σημαντικό όγκο απόρρητων πληροφοριών για την εθνική ασφάλεια των ΗΠΑ σε συνάντηση με πράκτορες της υπηρεσίας πληροφοριών της Σανγκάης, παρόλο που δεν εργαζόταν για τη CIA τα προηγούμενα 12 χρόνια. Η συνάντηση φέρεται να κανονίστηκε από άλλον πρώην πράκτορα της CIA, πολιτογραφημένο Αμερικανό με καταγωγή από τη Σανγκάη. Την τρίτη ημέρα των επαφών σε ξενοδοχείο του Χονγκ Κονγκ, οι κινέζοι πράκτορες προσέφεραν «50.000 δολάρια σε μετρητά, τα οποία μέτρησε ο Αλεξάντερ Γιουκ Τσινγκ Μα», σύμφωνα με την ενημέρωση από το υπουργείο Δικαιοσύνης των ΗΠΑ. Οι δύο άνδρες «συμφώνησαν τότε να συνεχίσουν να βοηθούν» την υπηρεσία πληροφοριών της Σανγκάης. Στο FBI Το 2003 ο Μα προσελήφθη από το FBI στη Χαβάη για να προσφέρει υπηρεσίες γλωσσολόγου. To FBI γνώριζε για τις σχέσεις του Μα με τις κινεζικές υπηρεσίες πληροφοριών και τον στρατολόγησε για ν’ απασχοληθεί σε ένα απομονωμένο γραφείο «όπου θα μπορούσαν να παρακολουθούνται οι δραστηριότητές του», αναφέρει το αμερικανικό υπουργείο Δικαιοσύνης. Ο Μα εργάστηκε για το FBI μέχρι το 2012. Το υπουργείο Δικαιοσύνης των ΗΠΑ δεν διευκρίνισε πώς αποκαλύφθηκε η δράση του Αλεξάντερ Γιουκ Τσινγκ Μα, ο οποίος βρίσκεται αντιμέτωπος με ποινή φυλάκισης 10 ετών. Πηγή: ΑΠΕ  Μια αξιοσημείωτη τάση που παρατηρήθηκε σε αυτές τις επιθέσεις ήταν η εκμετάλλευση των σχέσεων εμπιστοσύνης ως βασικό μέσο Το 2023, πάνω από το 1/5 των κυβερνοεπιθέσεων διήρκεσαν πάνω από έναν μήνα, όπως αποκαλύπτει η ετήσια έκθεση Kaspersky Incident Response 2023, με τις σχέσεις εμπιστοσύνης να αναδεικνύονται ως ένας από τους κύριους φορείς επίθεσης σε αυτές τις παρατεταμένες περιπτώσεις. Η έκθεση βασίζεται στα αποτελέσματα των ερευνών της Kaspersky για κυβερνοεπιθέσεις καθ’ όλη τη διάρκεια του έτους, τα οποία συγκεντρώθηκαν κατά την υποστήριξη οργανισμών που ζητούν βοήθεια για την αντιμετώπιση περιστατικών ή κατά τη φιλοξενία εκδηλώσεων εμπειρογνωμόνων για τις εσωτερικές ομάδες αντιμετώπισης περιστατικών. Πιο αναλυτικά, η έκθεση Kaspersky Incident Response 2023 δείχνει ότι οι κυβερνοεπιθέσεις μεγάλης διάρκειας που επιμένουν για περισσότερο από έναν μήνα αποτελούσαν το 21,85% του συνόλου, σημειώνοντας αύξηση κατά 5,55% από το 2022. Μια αξιοσημείωτη τάση που παρατηρήθηκε σε αυτές τις επιθέσεις ήταν η εκμετάλλευση των σχέσεων εμπιστοσύνης ως βασικό μέσο. Οι παραβιάσεις που εκμεταλλεύονται τις σχέσεις εμπιστοσύνης είχαν παρατηρηθεί και στο παρελθόν, αλλά το 2023 η συχνότητά τους αυξήθηκε, αντιπροσωπεύοντας το 6,78% του συνολικού αριθμού των επιθέσεων. Καθώς αυτή η μέθοδος επίθεσης επιτρέπει στους φορείς απειλών να αποκτήσουν πρόσβαση σε πολλά θύματα μέσω ενός και μόνο παραβιασμένου οργανισμού, οι ομάδες έρευνας αντιμετωπίζουν αρκετές πρόσθετες προκλήσεις. Πρώτον, οι οργανισμοί που αποτελούν τον αρχικό στόχο δεν αναγνωρίζουν πάντα τη σημασία των διεξοδικών ερευνών και ενδέχεται να είναι απρόθυμοι να συνεργαστούν. Δεύτερον, οι επιθέσεις που ξεκινούν μέσω των σχέσεων εμπιστοσύνης συχνά απαιτούν περισσότερο χρόνο για να προχωρήσουν από την αρχική εισβολή στην τελική φάση εισβολής. Ως εκ τούτου, το 50% αυτών των επιθέσεων διήρκεσε περισσότερο από έναν μήνα. Παρόμοιο ποσοστό επιθέσεων που ξεπέρασαν τον ένα μήνα καταγράφηκε αποκλειστικά στο πλαίσιο φορέων insider και phishing. Για να μειώσετε τους κινδύνους που επισημαίνονται στην έρευνα, η Kaspersky συνιστά:

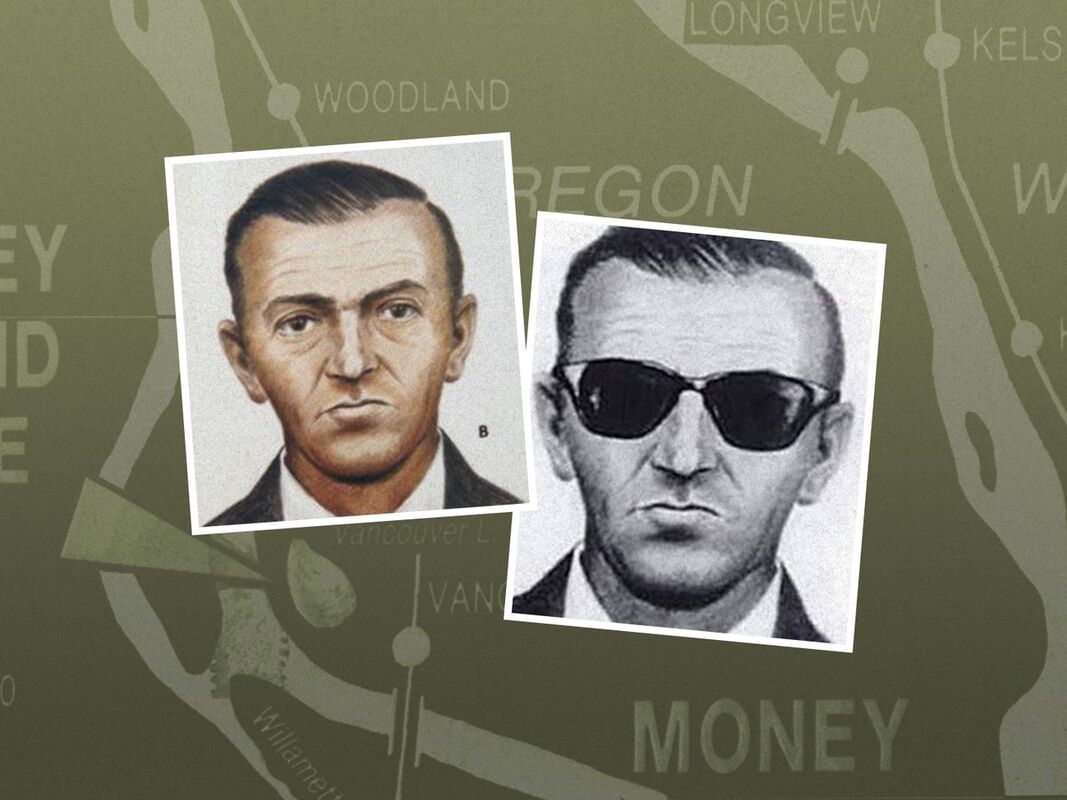

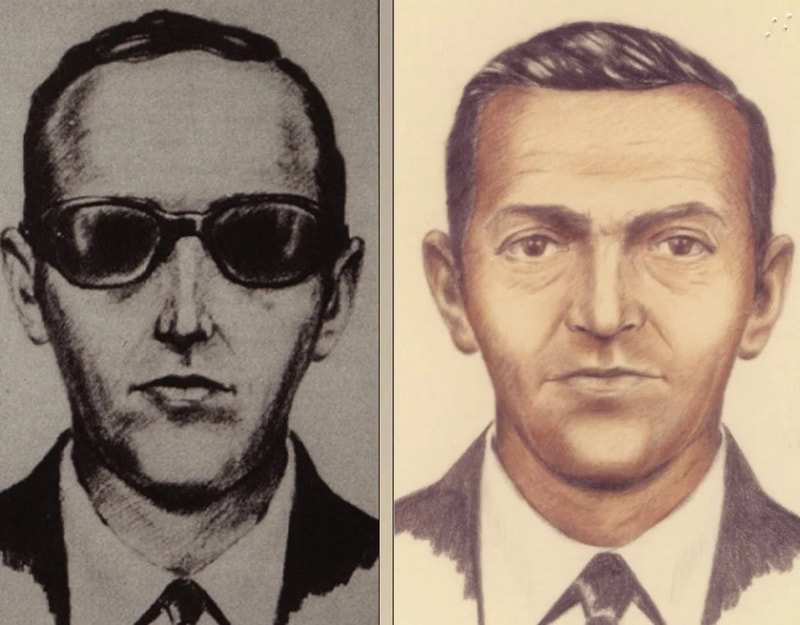

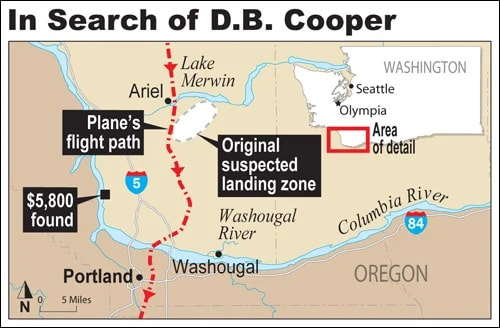

Η αμερικανική Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών ανακοίνωσε ότι οι υποστηριζόμενοι από τη ρωσική κυβέρνηση χάκερς χρησιμοποίησαν την πρόσβασή τους στο σύστημα ηλεκτρονικού ταχυδρομείου της Microsoft για να κλέψουν την αλληλογραφία μεταξύ αξιωματούχων και του τεχνολογικού γίγαντα, όπως προκύπτει από μια κατευθυντήρια οδηγία έκτακτης ανάγκης του αμερικανικού παρατηρητηρίου. Στη συγκεκριμένη οδηγία με ημερομηνία 2 Απριλίου, η υπηρεσία προειδοποίησε ότι οι χάκερς εκμεταλλεύονταν τα στοιχεία πιστοποίησης που μοιράζονταν μέσω ηλεκτρονικού ταχυδρομείου για να προσπαθήσουν να εισέλθουν στα συστήματα πελατών της Microsoft, συμπεριλαμβανομένων εκείνων ενός απροσδιόριστου αριθμού κυβερνητικών υπηρεσιών. Η προειδοποίηση ότι κυβερνητικές υπηρεσίες γίνονται στόχος με τη χρήση κλεμμένων email της Microsoft έπεται της ανακοίνωσης της εταιρείας τον Μάρτιο ότι εξακολουθεί να μάχεται με τους εισβολείς, τους οποίους αποκαλεί “Midnight Blizzard”. Η αποκάλυψη Αυτή η αποκάλυψη, η οποία έκρουσε τον κώδωνα του κινδύνου σε ολόκληρη τη βιομηχανία κυβερνοασφάλειας, ακολουθήθηκε μόλις την περασμένη εβδομάδα από μια έκθεση του αμερικανικού Συμβουλίου Ελέγχου της Ασφάλειας στον Κυβερνοχώρο, η οποία ανέφερε ότι ένα ξεχωριστό «χακάρισμα» – που αποδόθηκε στην Κίνα – ήταν δυνατό να αποφευχθεί, κατηγορώντας την εταιρεία για παραλείψεις στην κυβερνοασφάλεια και για σκόπιμη έλλειψη διαφάνειας. Η CISA αρνήθηκε να κατονομάσει τις υπηρεσίες που ενδέχεται να έχουν επηρεαστεί. Η Microsoft ανέφερε σε ένα μήνυμα ηλεκτρονικού ταχυδρομείου ότι «συνεργάζεται με τους πελάτες της για να τους βοηθήσει να διερευνήσουν και να μετριάσουν τις επιπτώσεις. Αυτό περιλαμβάνει τη συνεργασία με την CISA σε μια οδηγία έκτακτης ανάγκης για την παροχή καθοδήγησης στις κυβερνητικές υπηρεσίες». Η CISA προειδοποίησε ότι οι χάκερς μπορεί να είχαν βάλει στόχο και μη κυβερνητικές ομάδες. «Άλλοι οργανισμοί μπορεί επίσης να έχουν επηρεαστεί από την διαφυγή των εταιρικών email της Microsoft», ανέφερε η CISA, ενθαρρύνοντας τους πελάτες να επικοινωνήσουν με τη Microsoft για περισσότερες λεπτομέρειες. Πηγή: ΟΤ Τώρα ο Γερμανός Καγκελάριος ζητά έρευνα για τις διαρροές των συνομιλιών για το χτύπημα στην Κριμαία2/3/2024  Πολιτικό σεισμό έχει προκαλέσει στη Γερμανία η διαρροή συνομιλίας Γερμανών στρατιωτικών για βομβαρδισμό στη Γέφυρα της Κριμαίας. Στην πολιτική σκηνή της Γερμανίας επικρατεί πραγματικός πανικός μετά και το τρομολαγνικό δημοσίευμα της Bild περί επικείμενης ρωσικής επίθεσης. Κόμματα της αντιπολίτευσης υποστηρίζουν ότι τέτοιες ενέργειες έστω και στο επίπεδο σχεδιασμού πιθανώς να προκαλέσουν σοβαρά ρωσικά αντίποινα και επιτίθενται στον κυβερνητικό συνασπισμό. Ο Γερμανός καγκελάριος Ο.Σολτς κατά τη διάρκεια επίσκεψής του στην Ιταλία το Σάββατο (2/3/2024) δήλωσε πως θα ξεκαθαρίσει αμέσως την κατάσταση με την καταγραφή της συνομιλίας των στρατιωτικών των Γερμανικών Ενόπλων Δυνάμεων για την επίθεση στη γέφυρα της Κριμαίας, αναφέρει το DPA. Ο Scholz υποσχέθηκε άμεση έρευνα μετά τη ρωσική δημοσίευση μιας ηχογραφημένης συζήτησης για υποστήριξη στην Ουκρανία από αξιωματικούς της γερμανικής αεροπορίας. Ο Γερμανός καγκελάριος τόνισε επίσης ότι αυτό το περιστατικό διερευνάται «πολύ προσεκτικά, εντατικά και γρήγορα».  Για έναν 52χρονο με κακή υγεία, αυτό σχεδόν σίγουρα σημαίνει ότι θα πεθάνει. Ενώ τα σοβαρά και λιγότερα σοβαρά βρετανικά ΜΜΕ ασχολούνται με τις νύφες του Μπάκιγχαμ, στο επιβλητικό δικαστικό μέγαρο της οδού Fleet στο Λονδίνο, δύο δικηγόροι υπενθύμισαν μια ιστορία ενός «Ασάνζ» της δεκαετίας του 1970, που την έβγαλε καθαρή. Ειδικότερα, πριν σχεδόν 50 χρόνια, ο πρώην πράκτορας της CIA Φίλιπ Άγκι είχε διαρρεύσει λεπτομέρειες για τις παράνομες δραστηριότητες της χώρας του, για λογαριασμό νοτιοαμερικανών δικτατόρων στο βρετανικό περιοδικό Time Out. Παρά τους ψευδείς ισχυρισμούς ότι οι αποκαλύψεις οδήγησαν σε θανάτους, ο Άγκι τελικά δεν εκδόθηκε ποτέ στις ΗΠΑ, αν και απελάθηκε από τη Βρετανία από την κυβέρνηση των Εργατικών το 1977. Μετά από πολλά χρόνια, ο Άγκι όμως θα δήλωνε πως τη σύγχρονη εποχή θα ήταν πολύ δύσκολο να κάνει αυτό που έκανε και να τη… βγάλει καθαρή. Γιατί αλλάξανε οι εποχές όμως και τι σημαίνει αυτό τον Ασάνζ; Η περίπτωσή του Άγκι λοιπόν αναφέρθηκε από τους δικηγόρους του Ασάνζ, Έντουαρντ Φιτζέραλντ και Μαρκ Σάμερς, ενώπιον των δικαστών, καθώς ο πελάτης τους προσπαθεί να ασκήσει έφεση κατά της απόφασης έκδοσής του στις ΗΠΑ όπου θα δικαστεί βάσει του νόμου περί κατασκοπείας για τη δημοσίευση εγγράφων του, μέσω WikiLeaks. Υπενθυμίζεται ότι είχε αποκαλύψει τις παράνομες ενέργειες των ΗΠΑ σε Αφγανιστάν, Ιράκ, Γκουαντάναμο και αλλού μετά από πληροφορίες που του έδωσε η πρώην Αμερικανίδα δημόσια υπάλληλος Τσέλσι Μάνινγκ. Τη σημασία της σύγκρισης των δύο ιστοριών αναδεικνύει ο έμπειρος δημοσιογράφος και ανταποκριτικής της The Guardian Ντάνκαν Κάμπελ. Μιλώντας ο Άγκι στον Κάμπελ το 2007 είχε πει μάλλον προφητικά: «Νομίζω ότι θα ήταν πολύ πιο δύσκολο, [να κάνει κανείς αυτό που άκανα τότε]. Ένα άτομο που προσπάθησε να κάνει ό,τι έκανα εγώ θα αντιμετώπιζε απαγωγή και πιθανώς να τον «βάλουν στον πάγο» σε μια μυστική φυλακή για πολλά χρόνια». Σημειώνεται ότι ο Ασάνζ διανύει το πέμπτο έτος στη φυλακή υψίστης ασφαλείας Μπέλμαρς, παρά το γεγονός ότι δεν είχε καταδικαστεί για κανένα έγκλημα. Όπως είπε ο Φιτζέραλντ στο δικαστήριο, πρόκειται για «μια νομικά άνευ προηγουμένου δίωξη (που) επιδιώκει να ποινικοποιήσει την εφαρμογή συνηθισμένων δημοσιογραφικών πρακτικών». Αμερικανική υποκρισίαΗ βρετανίδα δικηγόρος των ΗΠΑ Κλαίρ Ντόμπιν είπε ότι οι κατηγορίες εναντίον του Ασάνζ δεν ήταν πολιτικές, αλλά ασκήθηκαν επειδή ξεπέρασε τα δημοσιογραφικά όρια, απλής συγκέντρωσης πληροφοριών και ότι οι «υπεύθυνοι» δημοσιογράφοι δεν θα είχαν ενεργήσει όπως έκανε. Υποστήριξε μάλιστα ότι τα άτομα που αναφέρονται στιςαποκαλύψεις του Ασάνζ αναγκάστηκαν να φύγουν από από τα σπίτια τους γιατί κινδύνευαν. Ωστόσο, αυτό δεν ευσταθεί, καθώς σε στοιχεία που δόθηκαν στην ακρόαση της καταδίκης της Μάνινγκ το 2013, αποκαλύφθηκε ότι μια ομάδα 120 πρακτόρων δεν μπόρεσε να εντοπίσει ούτε ένα άτομο που θα μπορούσε να αποδειχθεί ότι είχε πεθάνει εξαιτίας των αποκαλύψεων του WikiLeaks. Η αμερικανική υποκρισία φαίνεται και από την υπόθεση του ρεπόρτερ της Wall Street Journal Έβαν Γκέρσκοβιτς που συνελήφθη πέρυσι στη Ρωσία, με τη κατηγορία περί κατασκοπίας για λογαριασμό των ΗΠΑ. Στην περίπτωσή του οι ΗΠΑ απαιτούν την απελευθέρωσή του, αλλά για τον Ασάνζ φυλάκιση. Σίγουρος θάνατος στην κατάστασή του Ο Ντάνγκαν Κάμπελ τα βάζει και με Βρετανούς συναδέλφους για την αδιαφορία τους για την υπόθεση Ασάνζ. «Μερικοί από τον «υπεύθυνο» Τύπο σε αυτή τη χώρα μόλις και μετά βίας έχουν καλύψει αυτήν την υπόθεση, όταν πολύ απασχολημένοι με ιστορίες για τα κουτσομπολιά για τη βασιλική οικογένεια ή τις ειδήσεις ότι ο ποδοσφαιριστής Γουέιν Ρούνεϊ είχε κάνει αίτηση για να σπουδάσει νομικά». Την ίδια στιγμή, όμως στη πραγματική ζωή οι δικηγόροι του Ασάνζ παλεύουν για τη ζωή ενός δημοσιογράφου που, όπως δείχνουν τα πράγματα, θα μπορούσε να πεθάνει στη φυλακή. Μπορεί ο Ασάνζ να μην εισπράξει μια κάθειρξη 175 ετώ, αλλά τα 35-40 χρόνια φυλάκισης είναι πολύ πιθανά. «Για έναν 52χρονο με κακή υγεία, αυτό σχεδόν σίγουρα σημαίνει ότι θα πεθάνει πίσω στις φυλακής τα σίδερα» υποστηρίζει ο Κάμπελ στρέφοντας τα πυρά του και στους Βρετανούς πολιτικούς που δεν καταγγέλουν τις προσπάθειες των ΗΠΑ να ακυρώσουν έναν δημοσιογράφο. Έτσι το ερώτημα για τον Βρετανό δημοσιογράφο το ερώτημα είναι αν έχουν οι Βρετανοί δικαστές και πολιτικοί το σθένος να πολεμήσουν αυτήν την έκδοση. «Όλοι όσοι εκτιμούν το δικαίωμα στην ελευθερία του λόγου αναμφίβολα πρέπει», συμπεραίνει ο ίδιος. (in.gr) (photo) Υποστηρικτές του Τζούλιαν Ασάνζ έξω από το ανώτατο δικαστήριο στο Λονδίνο που δικάζεται η υπόθεση του δημοσιογράφου, 21 Φεβρουαρίου 2024 (REUTERS/Toby Melville).  Η ταυτότητα του DB Cooper του αεροπειρατή «φαντομά» συνεχίζει να προβληματίζει, καθώς τα τελευταία 53 χρόνια αποτελεί ένα άλυτο μυστήριο και τη μοναδική αεροπειρατεία που δεν εξιχνίασε το FBI. Αποτελεί ένα από τα μεγαλύτερα μυστήρια στην ιστορία των ΗΠΑ εδώ και μισό αιώνα και τη μοναδική αεροπειρατεία, την οποία το FBI δεν κατάφερε να εξιχνιάσει, καθώς έκλεισε την έρευνα το 2016, ωστόσο νέα στοιχεία που έρχονται στο φως ίσως μέχρι το τέλος του 2024 να έχουν την απάντηση σχετικά με την πραγματική ταυτότητα του Νταν Κούπερ. Ο αεροπειρατής, ο οποίος θα γινόταν γνωστός ως DB Cooper λόγω ενός λάθους ή ενός μύθου που δημιούργησαν τα media, συνεχίζει να προβληματίζει τους ερευνητές, καθώς τα τελευταία 53 χρόνια, η ταυτότητά του αποτελεί ένα άλυτο μυστήριο για το FBI. Ο «κλέφτης με τη βόμβα» έκανε αεροπειρατεία στην πτήση 305 την παραμονή της ημέρας των Ευχαριστιών (24 Νοεμβρίου) του 1971 σε ένα Boeing 727 και στην πτήση 305 της Northwest Orient Airlines από το Πόρτλαντ προς το Σιάτλ. Στη συνέχεια έπεσε με αλεξίπτωτο από το αεροπλάνο στα 10.000 πόδια με 200.000 δολάρια (σημερινά 1.2 εκατομμύρια) δεμένα στη μέση του και έκτοτε είναι σαν να άνοιξε η γη και να «κατάπιε». Ο Κούπερ έκανε το παράτολμο άλμα με όλα του τα υπάρχοντα, αφήνοντας πίσω στο κάθισμά του μόνο μία μαύρη γραβάτα και δύο από τα τέσσερα αλεξίπτωτα, με τη γραβάτα να θεωρείται ως το πιο σημαντικό στοιχείο που τελικά ίσως είναι και το στοιχείο που θα «ξεκλειδώσει» το μυστήριο. Η γραβάτα το «κλειδί» του μυστηρίου;Ο Έρικ Ούλις, ο οποίος ερευνά τον DB Cooper τα τελευταία 13 χρόνια, αποκάλυψε στην εφημερίδα The U.S. Sun ότι οι μέρες που η ταυτότητα ενός εκ των πλέον διάσημων αεροπειρατών θα είναι άγνωστη, είναι πλέον μετρημένες. Την περασμένη εβδομάδα, ο Ούλις συναντήθηκε με τον Τομ Κέι, έναν επιστήμονα που εξέτασε τη γραβάτα του DB Cooper το 2009 και το 2011 με μια ειδική συσκευή που συλλαμβάνει τα σωματίδια σε ένα φίλτρο. Οι δοκιμές έγιναν προκειμένου ο Κέι να αναλύσει τη γραβάτα για ίχνη ορισμένων μετάλλων, χημικών ουσιών και γύρης, ωστόσο διαπιστώθηκε πως η συσκευή είναι επίσης ικανή να συλλάβει DNA, κάτι που κατάλαβαν πρόσφατα ο Ούλις και ο επιστήμονας. Μάλιστα παρόλο που το συγκεκριμένο φίλτρο παρέμενε κλειστό για 13 χρόνια και οι δύο πιστεύουν με «100% βεβαιότητα» ότι εμπεριέχει DNA του Κούπερ. Πώς θα φτάσουμε στη λύση του μυστηρίουΠλέον οι Ούλις και Κέι σκοπεύουν να μοιραστούν το φίλτρο με ένα υπερσύγχρονο εργαστήριο για τη διεξαγωγή μεταγονιδιωματικής ανάλυσης DNA, ένα προηγμένο είδος ανάλυσης που επιτρέπει στους επιστήμονες να διαχωρίζουν μεμονωμένες αλυσίδες DNA. Μόλις διαχωριστούν όλες οι αλυσίδες DNA από τη γραβάτα, οι Κέι και Ούλις θα αρχίσουν να δημιουργούν ένα γενετικό προφίλ του DB Cooper για να το συγκρίνουν με άλλους υπόπτους. Επίσης, θα μπορούν να χρησιμοποιήσουν το DNA για εγκληματολογική γενεαλογία και έτσι να δημιουργήσουν ένα οικογενειακό δέντρο για τον Κούπερ και να εργαστούν αντίστροφα για την αναγνώρισή του. «Ο κόσμος νόμιζε ότι αστειευόμουν όταν έλεγα ότι τα πράγματα κινούνται τόσο γρήγορα που θα μπορούσαμε να το λύσουμε μέχρι το τέλος του έτους, αλλά δεν αστειευόμουν», είπε ο Ούλις, τονίζοντας τη σημασία της εξέλιξης του DNA. «Το μεταγονιδιωματικό DNA είναι το άγιο δισκοπότηρο σε αυτό το θέμα, επειδή μπορεί να διαχωρίσει ξεχωριστά όλα τα προφίλ DNA στη γραβάτα, ακόμη και ενός σκύλου. Έτσι, αν ο DB Cooper είχε σκύλο, θα μπορούσαμε να τον βρούμε εκεί», ανέφερε αρχικά. «Είναι εξαιρετικά σημαντικό, διότι ας πούμε ότι έχετε δώδεκα διαφορετικά προφίλ DNA σε αυτή τη γραβάτα από όλους όσοι ήρθαν σε επαφή μαζί της όλα αυτά τα χρόνια, συμπεριλαμβανομένων διαφόρων πρακτόρων του FBI και του ίδιου του Κούπερ. Θα είμαστε σε θέση να διαχωρίσουμε όλες αυτές τις αλυσίδες ξεχωριστά και ενώ δεν θα ξέρουμε ποια είναι του Κούπερ, θα είμαστε σε θέση να τις περιορίσουμε σταδιακά», προσέθεσε. «Αν ο DB Cooper είχε παιδιά, για παράδειγμα, αυτά τα παιδιά θα μπορούσαν να έχουν επίσης πιθανότατα επαφή με τη γραβάτα. Έτσι, αν κάποιο από τα περίπου δώδεκα προφίλ στη γραβάτα είναι συγγενικό, αυτό θα είναι κατά πάσα πιθανότητα του Κούπερ», είπε ακόμη. «Δεν χρειαζόμαστε το FBI» Ο Ούλις χαρακτήρισε την εξέλιξη «συναρπαστική» και μάλιστα πέρυσι είχε καταθέσει μήνυση κατά του FBI για να έχει πρόσβαση στη γραβάτα του Κούπερ για πρόσθετες εξετάσεις, αλλά η υπόθεσή του απορρίφθηκε από δικαστή τον Δεκέμβριο. Η γραβάτα έχει ελεγχθεί δύο φορές για DNA με μικρή επιτυχία, αλλά σύμφωνα με τον Ούλις τα είδη των δοκιμών που χρησιμοποιούσαν οι ερευνητές πριν από 20 χρόνια μοιάζουν με τη «Λίθινη Εποχή» σε σύγκριση με τη σημερινή τεχνολογία. Ενώ επιμένει ότι δεν χρειάζεται πλέον τη βοήθεια του FBI για να λύσει την υπόθεση, εξακολουθεί να κάνει εκστρατεία για πρόσβαση στη γραβάτα. Ο Ούλις θέλει να ελέγξει ένα κρυμμένο κλιπ στον κόμπο της γραβάτας που πιστεύει ότι οι ερευνητές παρέβλεψαν και το οποίο μπορεί να περιέχει ένα απομονωμένο δείγμα DNA του DB Cooper. «Η εξέταση μεταγονιδιωματικού DNA είναι δαπανηρή, χρονοβόρα και περίπλοκη. Γι’ αυτό το λόγο το κλιπ στον κόμπο έχει μεγάλη σημασία, επειδή είναι προστατευμένη. Πιθανόν, να έχουμε να κάνουμε με μια κατάσταση όπου το DNA του DB Cooper έχει απομονωθεί. Ίσως, υπάρχουν ένα ή δύο προφίλ εκεί, σε σύγκριση με την υπόλοιπη γραβάτα που μπορεί να περιέχει δεκάδες. Η εξέτασή του θα μπορούσε να μας δώσει ένα σταθερό, καθαρό και απλό προφίλ», ανέφερε. Για την αεροπειρατεία το FBI, πήρε συνεντεύξεις από εκατοντάδες ανθρώπους και εξέτασε περισσότερους από 800 υπόπτους αλλά κανείς εξ αυτών δεν συνελήφθη «Αλλά δεν χρειαζόμαστε πια το FBI. Έχουμε περισσότερα από αρκετά για να δουλέψουμε για να βρούμε τον DB Cooper μόνοι μας», είπε ακόμα. Μάλιστα μετά από τις εξελίξεις στην έρευνα ο Ούλις πιστεύει ότι θα μπορέσει να λύσει την υπόθεση μέχρι το τέλος του έτους. «Μέχρι τις 31 Δεκεμβρίου 2024, θα είναι ένας νέος κόσμος όσον αφορά την υπόθεση αυτή», υπογράμμισε. Ο βασικός ύποπτος Το FBI έκλεισε επίσημα την έρευνά του για τον DB Cooper το 2016, καθιστώντας την αεροπειρατεία της πτήσης 305 της Northwest το μοναδικό ανεξιχνίαστο έγκλημα του είδους του στην ιστορία των ΗΠΑ. Περισσότεροι από 800 ύποπτοι εξετάστηκαν στα χρόνια που ακολούθησαν, αλλά για κανέναν δεν υπήρξαν αρκετά στοιχεία για να ταυτοποιηθεί ως DB Cooper και καμία σύλληψη δεν έγινε ποτέ. Ο Ούλις ερευνά επί του παρόντος τον Βινς Πίτερσεν ως τον βασικό ύποπτο στην έρευνά του. Ο Πίτερσεν ήταν ένας μεταλλουργός που πέθανε το 2002 και την εποχή της αεροπειρατείας θα ήταν 52 ετών. Σύμφωνα με τις περιγραφές του Κούπερ από αυτόπτες μάρτυρες είχε αρκετές σωματικές ομοιότητες. Τα στοιχεία που τον οδήγησαν στον Πίτερσεν Ένα από τα βασικά στοιχεία που οδήγησαν τον Ούλις στην πόρτα του Πίτερσεν ήταν μια σειρά από χημικές ουσίες που βρήκε ο Κάι στη γραβάτα και οι οποίες ταίριαζαν με σπάνια, ειδικά μέταλλα από τον τομέα της αεροδιαστημικής. Περαιτέρω ανάλυση αυτών των στοιχείων οδήγησε τον Ούλις σε μια ειδική εγκατάσταση στο Πίτσμπεργκ, η οποία ονομαζόταν Crucible Steel και στην οποία ο Πίτερσεν εργαζόταν ως μηχανικός. Σύμφωνα με τον Ούλις εγκατάσταση ήταν ένας από τους σημαντικότερους προμηθευτές εξαρτημάτων τιτανίου και ανοξείδωτου χάλυβα για την Boeing κατά τις δεκαετίες του 1960 και του 1970. Το αεροπλάνο που κατέλαβε ο Κούπερ ήταν ένα Boeing 727, και εδώ και καιρό πιστεύεται ότι είχε δεσμούς με την αεροδιαστημική βιομηχανία λόγω της σχεδόν συνεχούς χρήσης αεροπορικής αργκό κατά τη διάρκεια της ληστείας και της φαινομενικά οικείας γνώσης των εσωτερικών λειτουργιών του αεροσκάφους. Ο Ούλις οδηγήθηκε στην Crucible από διάφορα σωματίδια τιτανίου που βρέθηκαν στη γραβάτα και για τα οποία η εταιρεία είχε πατέντες την εποχή της αεροπειρατείας. Ο ερευνητής πιστεύει ότι ο Κούπερ εργαζόταν στο εργοστάσιο και ότι ο Πίτερσεν είναι το πρόσωπο που ταιριάζει περισσότερο στον DB Cooper. Εντόπισε ένα νέο σωματίδιο στη γραβάτα του Κούπερ νωρίτερα αυτόν τον μήνα, καθαρό τιτάνιο πασαλειμμένο με ανοξείδωτο ατσάλι, κάτι που πιστεύει ότι ενισχύει τους δεσμούς του Κούπερ με την Crucible. Η επάλειψη τιτανίου με χάλυβα είναι μια διαδικασία, την οποία η Crucible ήταν μία από τις ελάχιστες εγκαταστάσεις που ασκούσαν κατά τη διάρκεια των δεκαετιών του ’60 και του ’70, σύμφωνα με τον Ούλις. Θεωρώντας ένα πιθανό κίνητρο, ο Ούλις σημειώνει ότι τόσο η Crucible όσο και η Boeing υπέστησαν μαζικές απολύσεις το 1971 λόγω της απότομης ύφεσης στον τομέα της αεροδιαστημικής εκείνο το έτος. Η επικοινωνία με την κόρη του Πίτερσεν Την περασμένη εβδομάδα, στην τελευταία του προσπάθεια να πιέσει το FBI να του παραχωρήσει πρόσβαση στη γραβάτα, ο Ούλις ζήτησε τη βοήθεια της κόρης του Πίτερσεν, Τζούλι Ντάνμπαρ για να απευθυνθεί απευθείας και στο Γραφείο. Σε αντίθεση όμως με τον Ούλις, η Ντάνμπαρ δεν πιστεύει ότι ο πατέρας της ήταν ο DB Cooper, ωστόσο, ελπίζει ότι το FBI θα επιτρέψει στον ερευνητή να έχει πρόσβαση, ώστε να μπορέσει να καθαρίσει το όνομα του πατέρα της μια για πάντα. Μιλώντας στη The U.S. Sun, η Ντάνμπαρ δήλωσε: «Είπα στον Έρικ (Ούλις) ότι καταλαβαίνω όλα τα στοιχεία που έχει συγκεντρώσει και ότι ισχυρίζεται ότι η έρευνα οδηγεί στο πού δούλευε ο πατέρας μου και όλα αυτά και αυτό είναι μια χαρά. Αλλά είναι ο χαρακτήρας του πατέρα μου στον οποίο πρέπει πραγματικά να βασιστείς, γιατί αυτό δεν είναι κάτι που θα έκανε». «Δεν θα βούταγε από αεροπλάνο. Δεν θα εγκατέλειπε την οικογένεια μια μέρα πριν από την Ημέρα των Ευχαριστιών και θα πετούσε για την Ουάσιγκτον, θα αποφάσιζε να κάνει αεροπειρατεία σε ένα αεροπλάνο και θα ζητούσε τέσσερα αλεξίπτωτα και 200.000 δολάρια και μετά θα πηδούσε από το αεροπλάνο στο σκοτάδι της νύχτας ενώ έβρεχε. Αυτός δεν ήταν ο μπαμπάς μου. Ήταν ένας πολύ μορφωμένος άνθρωπος, δεν έκανε τίποτα ειδικά κάτι τέτοιο που ήταν πολύ έξω από τον χαρακτήρα του», προσέθεσε, Πώς θα αντιδρούσε ο πατέρας της αν του έλεγαν ότι είναι ο DB Cooper «Η ιστορία του Έρικ είναι πολύ συναρπαστική, αυτό του το αναγνωρίζω», ανέφερε ακόμα και μάλιστα φαντάστηκε πώς θα αντιδρούσε ο πατέρας της στους υπαινιγμούς ότι ήταν ο DB Cooper, όπως είπε θα είχε μείνει άναυδος, «θα ήταν εντελώς σοκαρισμένος, θα ήταν τουλάχιστον κατάπληκτος». «Θα έλεγε, ‘Λοιπόν, αυτό είναι ηλίθιο’. Θα αποκαλούσε τον DB Cooper ηλίθιο και θα ρωτούσε τι σκεφτόταν αυτό το άτομο», προσέθεσε. Η Ντάνμπαρ δήλωσε ότι δεν είχε ακούσει ποτέ το όνομα DB Cooper όταν μεγάλωσε και ενημερώθηκε για την υπόθεση μόλις πριν από τέσσερα χρόνια, όταν ένα ντοκιμαντέρ για την ανεξιχνίαστη αεροπειρατεία έτυχε να προβληθεί στο τηλεοπτικό κανάλι που παρακολουθούσε. Πώς έμαθε για τον DB Cooper Δεν έδωσε σημασία στην υπόθεση μέχρι τις αρχές αυτού του μήνα, όταν ο γιος της, της έστειλε ένα άρθρο από τοπικό ειδησεογραφικό σταθμό του Πίτσμπεργκ, στο οποίο ο πατέρας της ονομαζόταν ως ανεπίσημος ύποπτος στην υπόθεση. Η Ντάνμπαρ δήλωσε ότι αρχικά σοκαρίστηκε πολύ, αναστατώθηκε και θύμωσε ελαφρώς με τους υπαινιγμούς που έκανε ο Ούλις. Επικοινώνησε μαζί του μέσω ηλεκτρονικού ταχυδρομείου και οι δυο τους κανόνισαν να μιλήσουν στο τηλέφωνο. Αν και ο Ούλις δεν την έπεισε ότι ο πατέρας της θα μπορούσε να είναι ο αεροπειρατής, είπε ότι η έρευνά του στο σύνολό της ήταν ενδιαφέρουσα και πιστεύει ότι ο πατέρας της μπορεί να γνώριζε τον πραγματικό ένοχο – αν και είναι σχεδόν βέβαιο ότι δεν γνώριζε ότι είχαν κάνει τη ληστεία. «Όλα είναι πιθανά», δήλωσε η Ντάνμπαρ, η οποία ήταν 7 ετών την εποχή του κατορθώματος του Κούπερ. «Μίλησα με τον Έρικ για αυτή τη γραβάτα με το κλιπ. Απ’ όσο ξέρω, ο πατέρας μου δεν είχε τέτοια στην ντουλάπα του. Ίσως ήταν κάτι που κρατούσε στη δουλειά του και κάποιος άλλος θα μπορούσε να τη δανειστεί και να μην την επιστρέψει. Αλλά όσον αφορά το ότι ο πατέρας μου ήταν ο ίδιος ο DB Cooper, σίγουρα όχι. Θα επέστρεφε στο σπίτι αργά την Ημέρα των Ευχαριστιών [αν ήταν αυτός] και ήταν υπεύθυνος για το σκάλισμα της γαλοπούλας κάθε χρόνο. Η μητέρα μου θα ήταν έξαλλη αν δεν ήταν στο σπίτι και ο πατέρας μου δεν θα έφευγε σε μια τέτοια γιορτή, εκτός αν ήταν απολύτως υποχρεωτικό για τη δουλειά», κατέληξε. Το χρονικό της αεροπειρατείας Ο DB Cooper έκανε αεροπειρατεία στην πτήση 305 της Northwest Orient στις 24 Νοεμβρίου 1971, κατά τη διάρκεια ενός σύντομου ταξιδιού μεταξύ Πόρτλαντ και Σιάτλ. Ο Κούπερ ήταν ένας ήσυχος άνδρας που φαινόταν να είναι γύρω στα 40, φορώντας επαγγελματικό κοστούμι με μαύρη γραβάτα και λευκό πουκάμισο. Παρήγγειλε ένα ποτό, μπέρμπον με σόδα, ενώ περίμενε να απογειωθεί το αεροσκάφος. Λίγο μετά την απογείωση, παρέδωσε ένα σημείωμα σε μια αεροσυνοδό που καθόταν πίσω του, ενημερώνοντάς την ότι είχε μια βόμβα στο χαρτοφύλακά του. Η έκπληκτη αεροσυνοδός έκανε ό,τι της είπε. Ανοίγοντας τον χαρτοφύλακα, ο Κούπερ της έδειξε μια μάζα από καλώδια και ραβδιά κόκκινου χρώματος. Σύντομα, έστειλε ένα νέο σημείωμα στον κυβερνήτη του αεροπλάνου που απαιτούσε σε αντάλλαγμα για τη ζωή των 36 επιβατών και των έξι μελών του πληρώματος 200.000 δολάρια σε στοίβες χαρτονομισμάτων των 20 δολαρίων και τέσσερα αλεξίπτωτα. Όταν η πτήση προσγειώθηκε στο Σιάτλ, τα μετρητά και τα αλεξίπτωτα ανταλλάχθηκαν με όλους τους επιβάτες και μερικά από τα μέλη του πληρώματος. Ακολουθώντας τις οδηγίες του Κούπερ, το Boeing 727 ανεφοδιάστηκε με καύσιμα και απογειώθηκε για δεύτερη φορά – αυτή τη φορά με κατεύθυνση την Πόλη του Μεξικού. Ωστόσο γύρω στις 8 το βράδυ, κάπου πάνω από τη νοτιοδυτική Ουάσινγκτον, αναβόσβησε μια λυχνία στον πίνακα οργάνων του πιλοτηρίου, που έδειχνε ότι είχε ανοίξει η πίσω πόρτα εξόδου. Με αυτόν τον τρόπο ο Κούπερ εξαφανίστηκε, πέφτοντας με αλεξίπτωτο στον νυχτερινό ουρανό και με τα λύτρα δεμένα στη μέση του. Σχεδόν όλα τα ίχνη του Cooper εξαφανίστηκαν εκεί. Μυστήριο εδώ και 53 χρόνια Το FBI έμαθε για το έγκλημα κατά τη διάρκεια της πτήσης και ξεκίνησε αμέσως μια εκτεταμένη έρευνα που διήρκεσε πολλά χρόνια. Με την ονομασία NORJAK, για την αεροπειρατεία της Northwest, πήρε συνεντεύξεις από εκατοντάδες ανθρώπους και εξέτασε περισσότερους από 800 υπόπτους, αποκλείοντας τους πάντες εκτός από δύο δωδεκάδες. Ένα πρόσωπο από τον κατάλογό του FBI, που εξακολουθεί να αποτελεί αγαπημένο ύποπτο πολλών είναι ο Ρίτσαρντ Φλόιντ Μακ Κότι, συνελήφθη για μια παρόμοια αεροπειρατεία και απόδραση με αλεξίπτωτο λιγότερο από πέντε μήνες μετά την πτήση του Κούπερ, αλλά αποκλείστηκε αργότερα επειδή δεν ταίριαζε με τις σχεδόν πανομοιότυπες σωματικές περιγραφές του DB Cooper που έδωσαν δύο αεροσυνοδοί. Η υπόθεση αναθερμάνθηκε το 1980, όταν ένα νεαρό αγόρι που έσκαβε στις όχθες του ποταμού Κολούμπια έφερε στο φως 5.800 δολάρια σε χαρτονομίσματα των 20 δολαρίων θαμμένα στη γη. Οι σειριακοί αριθμοί των χαρτονομισμάτων ταίριαζαν με εκείνους που είχαν εκδοθεί για τον Κούπερ κατά τη διάρκεια της αεροπειρατείας, αλλά η ανακάλυψη απέτυχε να φέρει νέα στοιχεία. Ίσως, ο Cooper δεν επέζησε από το άλμα του από το αεροπλάνο. Εξάλλου, το αλεξίπτωτο που χρησιμοποίησε δεν μπορούσε να κατευθυνθεί, τα ρούχα και τα υποδήματά του ήταν ακατάλληλα για μια ανώμαλη προσγείωση και είχε πηδήξει σε μια δασώδη περιοχή τη νύχτα κάτι επικίνδυνο για έναν έμπειρο επαγγελματία, κάτι που τα στοιχεία δείχνουν ότι ο Κούπερ δεν ήταν. Έκτοτε η τύχη και η ταυτότητά του παραμένουν μυστήριο ακόμα και 53 χρόνια μετά την αεροπειρατεία. (photos) Σκίτσο του DB Cooper (Πηγή: FBI) Η τσάντα που περιείχε ένα από τα αλεξίπτωτα που δόθηκαν στον DB Cooper το 1971 (Πηγή: FBI) Η περιοχή των ερευνών για τον DB Cooper (Πηγή: FBI) Ένα από τα αλεξίπτωτα που άφησε πίσω του ο DB Cooper (Πηγή: FBI) Τα χαρτονομίσματα που ανακτήθηκαν το 1980 (Πηγή: FBI) Αυστραλία: Κυρώσεις σε Ρώσο χάκερ για πρωτοφανή κυβερνοεπίθεση το 2022 με διαρροή ιατρικών φακέλων23/1/2024  Υπήρξε μία από τις χειρότερες κλοπές δεδομένων που έχει καταγραφεί ποτέ στη χώρα και η πρώτη φορά που ταυτοποιείται κυβερνοεγκληματίας Η Αυστραλία απέδωσε σε έναν Ρώσο χάκερ, τον Αλεξάντρ Ερμάκοφ, μια τεράστια κυβερνοεπίθεση που σημειώθηκε το 2022 και του επέβαλε σειρά πρωτοφανών κυρώσεων. «Είναι η πρώτη φορά που η αυστραλιανή κυβέρνηση ταυτοποιεί έναν κυβερνοεγκληματία και επιβάλει κυβερνοκυρώσεις αυτού του τύπου. Και δεν θα είναι η τελευταία», τόνισε η υπουργός Εσωτερικών Κλερ Ο’ Νιλ μιλώντας στους δημοσιογράφους. Είχαν αναρτηθεί στο διαδίκτυο οι απόρρητοι ιατρικοί φάκελοι περίπου 9,7 εκατ. ανθρώπων – Μεταξύ των οποίων και του πρωθυπουργού Άντονι Αλμπανέζι Οι αρχές της Αυστραλίας θεωρούν ότι ο Ερμάκοφ είναι ο βασικός υπεύθυνος για την κυβερνοεπίθεση εναντίον της ιδιωτικής εταιρείας παροχής ασφαλειών υγείας Medibank. Τον Νοέμβριο του 2022 η Medibank έγινε στόχος κυβερνοεπίθεσης με αποτέλεσμα να αναρτηθούν στο διαδίκτυο οι απόρρητοι ιατρικοί φάκελοι περίπου 9,7 εκατ. ανθρώπων, ανάμεσά τους του Αυστραλού πρωθυπουργού Άντονι Αλμπανέζι, σε μία από τις χειρότερες κλοπές δεδομένων που έχει καταγραφεί ποτέ στη χώρα. Αρχικά οι χάκερ είχαν ζητήσει 10 εκατ. δολάρια για να μη δημοσιεύσουν τα στοιχεία των πελατών της Medibank, ενώ στη συνέχεια μείωσαν το ποσό στα 9,7 εκατ. δολάρια. Η εταιρεία αρνήθηκε να καταβάλει τα λύτρα. Πολύμηνες έρευνες Οι υπηρεσίες Πληροφοριών της Αυστραλίας υποπτεύονταν εδώ και καιρό ότι Ρώσοι χάκερ ευθύνονται για την επίθεση αυτή, που είχε ήδη συνδεθεί με την ομάδα κυβερνοπειρατών REvil. Έπειτα από 18 μήνες ερευνών οι αυστραλιανές αρχές αποφάσισαν να κατονομάσουν τον υπεύθυνο της επίθεσης: τον Αλεξάντρ Γκεναντίεβιτς Ερμάκοφ. Εναντίον του Ερμάκοφ, που χρησιμοποιούσε τα ψευδώνυμα blade_runner και JimJones, έχουν επιβληθεί αυστηρές οικονομικές κυρώσεις, αλλά και απαγόρευση ταξιδίων, εξήγησε η Αυστραλή υπουργός Εξωτερικών Πένι Ουόνγκ. Βάσει των οικονομικών κυρώσεων, η παροχή πόρων στον Ερμάκοφ όπως και «η διαχείριση ή η χρήση των ενεργητικών του θεωρούνται ποινικά αδικήματα, τα οποία θα μπορεί να τιμωρούνται με ποινή έως και δέκα χρόνια κάθειρξης», εξήγησε η Ουόνγκ. Ο υπουργός Άμυνας της Αυστραλίας Ρίτσαρντ Μαρλς επεσήμανε από την πλευρά του ότι οι υπηρεσίες Πληροφοριών της χώρας του εντόπισαν τον Ερμάκοφ με τη βοήθεια των αμερικανικών υπηρεσιών (NSA και FBI) και της βρετανικής υπηρεσίας κυβερνοασφάλειας (GCHQ). «Ο Ερμάκοφ δεν είναι πλέον ανώνυμος», υπογράμμισε ο Μαρλς, εξηγώντας ότι για την ταυτότητά του έχουν ενημερωθεί όλες οι υπηρεσίες Πληροφοριών παγκοσμίως. Η ομάδα REvil εξαρθρώθηκε το 2022, σύμφωνα με τις ρωσικές αρχές. Πηγή: ΑΠΕ |

Archives

June 2024

Click to set custom HTML

Click to set custom HTML

|

RSS Feed

RSS Feed